Todavía no hay datos públicos que demuestren la magnitud de este tipo de vulnerabilidades, pero esta no es la primera vez que las autoridades emiten una alerta sobre el tema.

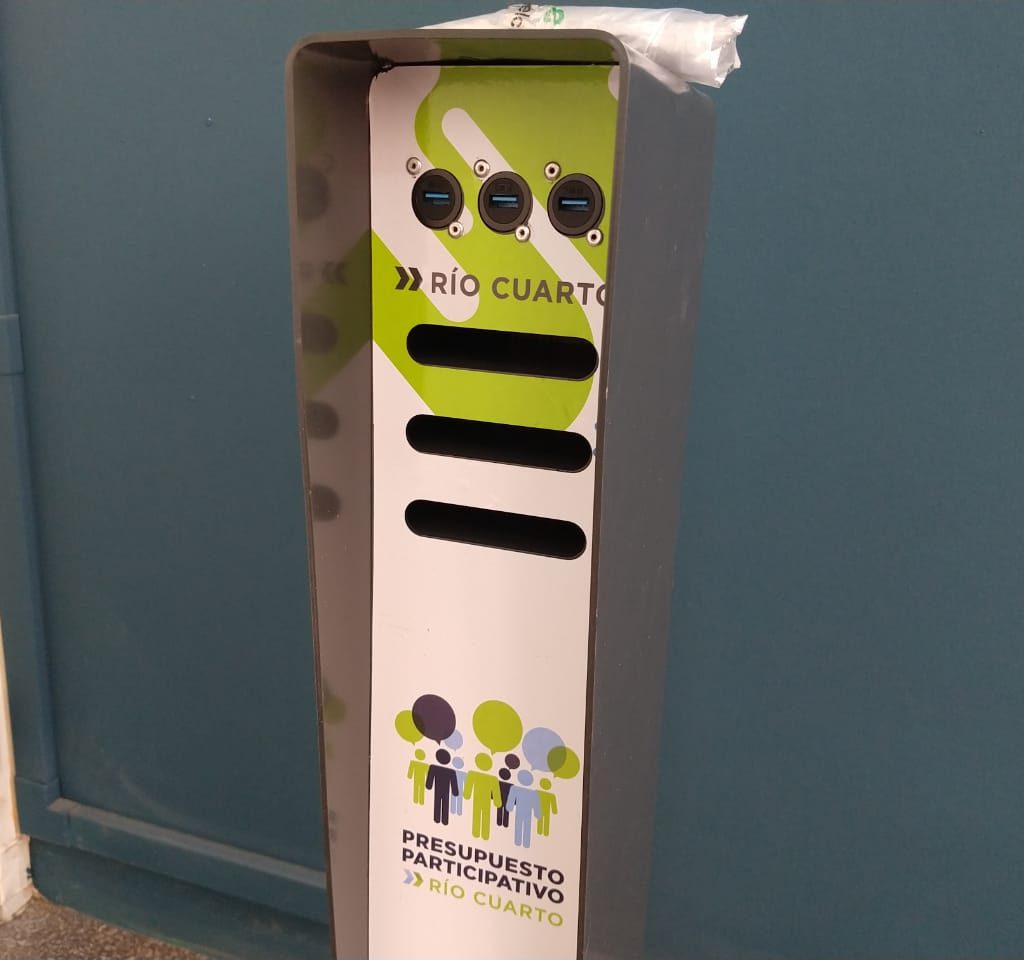

Ese USB disponible en el transporte público o en el lobby de aeropuertos, cafeterías u hoteles puede parecer una herramienta útil para recargar rápidamente tu celular, pero también puede representar un gran riesgo. Tanto es así que el FBI pidió explícitamente a la gente que dejara de usar este tipo de entradas al alcance de todos, prefiriendo los puntos de venta convencionales y los cargadores que vienen con los smartphones.

El peligro detrás de la práctica se denominó «JuiceJacking». Cuando se conecta a un USB, el dispositivo recibe energía, sí, pero también puede ser blanco de virus y códigos maliciosos que roban datos o implementan mecanismos de espionaje o robo de información personal y bancaria. Parece un riesgo sacado directamente de una película, pero que se ha vuelto lo suficientemente real como para convertirse en una advertencia de la agencia gubernamental.

Y según el FBI en Denver, Colorado: Los malos actores han descubierto formas de usar puertos USB públicos para introducir malware y software de monitoreo en los dispositivos.

En 2011, el término era completamente nuevo, y el JuiceJacking fuen una técnica de ataque que apareció en una conferencia Black Hat 2011 en Las Vegas.

Todavía no hay datos públicos que demuestren la magnitud de este crimen, pero esta no es la primera vez que las autoridades emiten una alerta sobre el tema. En 2019, por ejemplo, LAPD advirtió sobre los riesgos después de encontrar una estación de carga infectada con malware en un festival de música; en 2018, una persona fue arrestada en los EE.UU. por comprometer dichos terminales en un parque de diversiones, con el ojo puesto en los datos de la tarjeta de crédito.

Extracción de jugo explicada

La idea es simple: personas de viaje, especialmente en los aeropuertos, tienen ansiedad por cargar su teléfono. Pero, los teléfonos se cargan con cables USB, que están diseñados específicamente para que puedan transportar energía y datos.

Entonces, si conecta su teléfono a una toma USB proporcionada por otra persona, ¿cómo puede estar seguro de que solo está proporcionando energía de carga y no está tratando de negociar en secreto una conexión de datos con su dispositivo al mismo tiempo?

La respuesta simple es que no puede estar seguro, especialmente si es 2011 y está en la conferencia Black Hat asistiendo a una charla titulada Mactans: Inyectar malware en dispositivos iOS a través de cargadores maliciosos.

La palabra Mactans estaba destinada a ser un BWAIN, or Bug With An Impressive Name(se deriva de latrodectus mactans, la pequeña pero tóxica araña viuda negra), pero «juicejacking» fue el apodo que se mantuvo.

Curiosamente, Apple respondió a la demostración con un cambio simple pero efectivo en iOS, que es bastante similar a cómo reacciona iOS hoy cuando está conectado por USB a un dispositivo aún desconocido:

«Evite usar estaciones de carga gratuitas en aeropuertos, hoteles o centros comerciales. Los atacantes han creado formas de usar puertos USB públicos para introducir malware y software de seguimiento en los dispositivos. Traiga su propio cargador y cable USB y use una toma de corriente», señaló el FBI en un tweet.

La recomendación de seguridad, de nuevo, es el uso de enchufes convencionales y un cargador certificado, en lugar de puertos USB públicos; tenga cuidado de comprar fuentes de minoristas desconocidos o importaciones sospechosas, ya que también pueden verse comprometidas de la misma manera.

Fuente: CoinTelegraph | Naked Security