WannaCryptor lo hizo: llegó el día en que todos hablaron de seguridad

Bueno, ya podemos decir que el tema está en boca de todos. Desde el viernes, cuando se conocieron las primeras noticias del ataque masivo del ransomware WannaCry a nivel global, no han parado de aparecer actualizaciones, boletines, consejos y, cómo no, mensajes alarmantes que hablan de un “virus” que provocó un “hackeo mundial”.

Para aquellos que se lo perdieron, en resumidas cuentas se trata de una ola de propagación masiva de ransomware que todavía no se calmó. El culpable es WannaCryptor (también llamado WannaCry o Wcrypt), detectado por ESET como Win32/Filecoder.WannaCryptor.D), que se aprovecha de una vulnerabilidad en Windows.

Lo que convirtió al ataque en algo realmente escandaloso fue su capacidad de propagarse por sí mismo, de manera similar a un gusano, por las redes de los equipos infectados. Así, naturalmente, escaló en cuestión de horas.

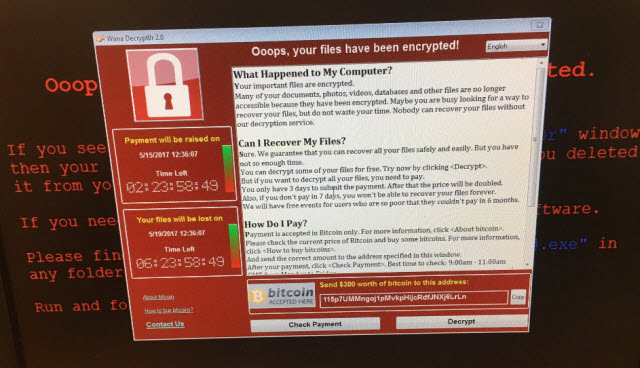

Esta es la pantalla que ven los usuarios que se infectan con la versión en inglés:

Imagen compartida por @fendifille

Este ransomware usa algunos de los archivos de la NSA filtrados por Shadow Brokers como vectores de infección, especialmente el exploit que permite la ejecución remota de comandos a través del protocolo SMB, llamado eternalblue. Pero esa vulnerabilidad se había corregido en marzo en el boletín de seguridad MS17-010, por lo que quienes lo hayan instalado no deberían preocuparse tanto… aunque esa no es la única medida que se debe tomar.

Quienes no hayan instalado el parche deberían actualizar sus sistemas Windows de inmediato.

Un breve repaso

Todo comenzó en el sector de telecomunicaciones de España, cuando el 85% de los equipos de Telefónica se infectaron, y escaló rápidamente a nivel nacional e internacional. A este reporte se sumaron casos en organizaciones del sector de la salud, sitios comerciales y todo tipo de redes.

EL IMPACTO FUE TAL QUE SE PUBLICARON PARCHES INCLUSO PARA LOS SISTEMAS OBSOLETOS COMO WINDOWS XP

Dado que se trata de un ransomware criptográfico, los archivos afectados quedan cifrados y solo los atacantes tienen la llave de descifrado. Sin embargo, por fortuna, un investigador británico bajo el alias @MalwareTechBlog tuvo la brillante idea de comprar, por apenas 10,69 dólares, el dominio al que se conectaba la amenaza para concretar la infección. Como consecuencia, de manera accidental, detuvo la propagación de WannaCryptor.

Pero rápidamente se hizo evidente que, si bien esto detenía las infecciones, no hacía nada para remediar las que ya habían ocurrido. Además, los atacantes podían cambiar el dominio utilizado y seguir propagando la amenaza.

El costo de rescate que pide WannaCryptor es de 300 dólares en bitcoins, un monto similar al de otros casos de ransomware pero lejos de ser el más alto; hemos visto, por ejemplo, cómo KillDisk exigía 250 mil dólares y CryptoWall exigía hasta 10 mil. De todas formas, a este monto hay que sumarle el costo de la pérdida de productividad ocasionada por la infección y el daño a la reputación de la compañía que resulte víctima.

El impacto de este ataque fue tal que Microsoft lanzó especialmente parches para Windows XP, Windows 8 y Windows Server 2003, que no los habían tenido originalmente en marzo por ser versiones ya sin soporte oficial. Pero la severidad de este caso ameritó que se hiciera la excepción de publicar actualizaciones incluso para los sistemas obsoletos.

Según Europol, ya se registraron más de 200.000 víctimas en al menos 150 países.

Nuevas variantes a la vista y países más afectados

Josep Albors, de nuestro equipo de investigación en España, pasó buena parte de su fin de semana analizando esta amenaza y halló, por ejemplo, que los responsables intentaron desarrollar nuevas variantes sin el interruptor de apagado que se activaba tras contactar con la dirección URL comprada por @MalwareTechBlog.

Hasta el momento, ninguna de estas variantes sin ese “Kill Switch” son plenamente funcionales, aunque nada quita que no vayan a serlo si los delincuentes logran corregir el código.

En relación a los países más afectados, en Latinoamérica destacan Argentina, Chile, México, Brasil, Colombia y Ecuador. En tanto, en Europa se destacan Rusia, Ucrania y Taiwán.

El equipo de ESET España ha podido ir cuantificando las nuevas variantes que aparecieron y observó la evolución de WannaCryptor desde su aparición el pasado viernes 12 de mayo hasta esta misma mañana. Lo que se observó fue que la mayor parte de detecciones se realizó durante el viernes y el sábado, lo cual tiene sentido si recordamos las capacidades de gusano de WannaCryptor que le garantizaron una rápida propagación masiva. El descenso durante el fin de semana, como señala Josep, se debe principalmente a que la mayoría de empresas afectadas estuvieron cerradas y a la hazaña de @MalwareTechBlog.

En lo que respecta a número de variantes detectadas, al momento de escribir este artículo ESET detecta cuatro principales de nombre Win32/Filecoder.WannaCryptor y sus variantes A, B, C y D, junto con sus múltiples subvariantes.

Y así fue como el mundo empezó a hablar de seguridad

Solemos decir que aquí en Latinoamérica los grandes ciberataques que reportamos parecen algo de otro mundo, y que el público general se sorprende cuando hay ataques a bancos o grandes robos de información sensible. Pero, generalmente, hasta ahí llega su interés por las noticias relacionadas a seguridad informática.

Y de repente llegó este gran ataque masivo, casi de película, que dejó a todos boquiabiertos preguntándose qué estaba pasando. Yo misma me sorprendí de que algunos contactos, de esos que ven a la seguridad como “cosa de hackers”, me preguntaran qué estaba pasando. No era de extrañar, ya que el caso llegó a la televisión y a los titulares de los diarios tradicionales de mayor tirada aquí en nuestra región. Ya no era un asunto de interés solo para la comunidad de seguridad informática o de tecnología: era un asunto de interés general.

YA NO ERA UN ASUNTO DE INTERÉS SOLO PARA LA COMUNIDAD DE SEGURIDAD: ERA DE INTERÉS GENERAL

Esta vez el ataque no fue en alguna ciudad remota de Europa del Este, ni se trató de una compleja disputa entre China y sus enemigos cibernéticos. Fue un incidente bien tangible que alcanzó a empresas conocidas en Latinoamérica. Todos querían saber y todos querían entender.

En el frenesí de la primicia, algunos portales de noticias siguen cometiendo el error de referirse a WannaCryptor como un virus, a pesar de que esta es apenas una de las categorías de malware existentes —y una bastante obsoleta, por cierto, que casi ya no vemos en actividad. Lo cierto es que es un ransomware, nada más ni nada menos, lo que significa que es un código malicioso capaz de cifrar información o bloquear el acceso al equipo (en este caso, lo primero) para luego exigir el pago de un rescate a cambio de su restitución.

Lo que me parece más importante aquí es cómo el caso de WannaCrypt logró despertar la atención de todos los niveles de usuarios, algo nada fácil y que desde el lado de la concientización en seguridad buscamos cada día. Ver un ciberataque de cerca cambió la percepción de aquellos que creían que esas cosas aquí no sucedían y que los consejos de los expertos eran para ser tenidos en cuenta solo por los usuarios exageradamente precavidos o en redes muy sensibles, como las de un banco o un hospital.

Y así sin más, ahora el ransomware es una preocupación para todos, al tiempo que los diarios tradicionales alternan sus clásicas noticias de sociedad, política y economía con detalladas descripciones de esta amenaza, cómo funciona y cómo protegerse. Sin ir más lejos, el video que desde ESET preparamos hace dos años explicando de manera dinámica todo esto circula ahora entre periodistas, expertos y páginas de información general que cumplen su tarea de saciar las dudas de los preocupados lectores.

Siempre es una buena noticia que circule información relacionada a la concientización en seguridad, pero ojalá no hubiese tenido que ocurrir un ataque tan impactante para que todos estén interesados en ella.

Dicho eso, ahora que todos saben que el cibercrimen es real y nos puede tocar de cerca, nuestros habituales consejos de prevención son más importantes que nunca:

- Instala una solución antimalware. No importa cuántas veces lo hayas escuchado, como verás, debemos seguir repitiéndolo. No dudes en contar con una solución antimalware de reputación y que se actualice periódicamente para que tengas la posibilidad de evitar infecciones de este tipo.

- Si crees que un producto no te ayudará o no es necesario, toma como ejemplo el módulo de protección de red de ESET, que ya bloqueaba los intentos de explotar la vulnerabilidad en Microsoft desde antes de que existiera WannaCryptor. Además, la firma Win32/Filecoder.WannaCryptor.D se incluyó en el motor de detección para evitar infecciones.

- Actualiza tus sistemas Windows. Instalar parches debería ser un hábito porque de lo contrario dejas la puerta abierta a que un cibercriminal aproveche viejos errores de seguridad en tu sistema; es cierto que puede ser difícil hacerlo a gran escala en una empresa, pero no pierdas de vista que es la forma de tapar los agujeros que puedan permitir la entrada a tu equipo. Por empezar, el primer parche que deberías instalar es este, que está disponible desde hace meses y realmente evita que el exploit se infiltre en tu entorno.

Cuidado con los imitadores

Aprovechando el éxito de WannCryptor, algunos ciberdelincuentes han comenzado a propagar otras variantes de ransomware, que mayormente usan el método tradicional del correo electrónico con adjunto malicioso. Es el caso, como resume Bleeping Computer, de Wanna Crypt v2.5, WannaCrypt 4.0, DarkoderCryptor o una utilidad para personalizar la pantalla de bloqueo y las instrucciones de pago y descifrado, conocida como Aron WanaCrypt0r 2.0 Generator v1.0.

Visto en: WeLiveSecurity