Al menos el 58% de los PCs corporativos se vio afectado por algún tipo de ataque durante el 2015, lo cierto es que existe un claro favorito: el ransomware.

Cómo con sólo abrir un .doc de Word te pueden secuetrar todos los archivos de tu sistema

Si recibes un email disfrazado como una factura de una compañía y cómo adjunto un archivo de Microsoft Word, piensa dos veces antes de hacer click.

RANSOMWARE: PRIMERO LOS ARCHIVOS… AHORA LOS DISPOSITIVOS COMPLETOS

Eset Publicó un boletín con las tendencias en seguridad para el 2016, incluye temas de IoT, ataques ransomware, ciberespionaje, malware, haxposición y cómo se ve afectada la vida cotidiana y de las empresas.

Microsoft dejó de dar soporte a Windows 8, Internet Explorer 8, 9 y 10

Sabías que el sistema operativo Windows 8 y el navegador Internet Explorer 8, 9 y 10 dejaron de recibir actualizaciones de seguridad y soluciones a bugs ?

9 consejos para aumentar la seguridad a través de Internet

9 consejos para aumentar la seguridad a través de Internet

La Asociación de Internautas ha presentado un comunicado con nueve consejos para que los usuarios preserven su seguridad a la hora de comprar a través de Internet. Las nueve recomendaciones son:

- Es imprescindible que comprobemos que la página web donde tengamos que introducir los datos bancarios sea segura. Para identificar una página web segura tenemos que comprobar que su dirección electrónica pasa de ser “http:// a https://”. Además, en la parte inferior derecha o izquierda del navegador tiene que aparecer un candado amarillo cerrado.

- No es recomendable comprar si en la página web no se indican claramente los datos, identidad y dirección de la empresa vendedora, las características del producto o servicio, su precio y si éste incluye el coste del transporte, la forma de pago, la modalidad de entrega e información sobre el documento de desistimiento.

- Las condiciones de entrega deben especificarse claramente durante el proceso de compra.

- Asegurarse que la tienda cumpla la normativa de devolver las cantidades abonadas en el plazo máximo de catorce días naturales desde que conoce el ejercicio de este derecho. Añaden desde la sociedad de Internautas que es muy práctico y seguro utilizar una tarjeta de crédito vinculada a una cuenta bancaria solo para pagos por Internet y donde poder hacer imposiciones por el importe exacto de las compras.

- Vigilemos qué información nos ofrece la web sobre el uso que hará de nuestros datos personales.

- No hay que rellenar formularios o encuestas innecesarias para comprar en línea, si esto sucede, hay que tener cuidado.

- Si tenemos algún problema, el primer paso es tratar de resolverlo con el vendedor a través de su servicio de atención al cliente. Si no se llega a una solución, se puede llevar el caso a las instancias mediadoras de derecho de consumo.

- Cuando hacemos una compra a través de Internet, los productos o bienes adquiridos están protegidos por las mismas garantías que se hubiesen sido comprados en una tienda o comercio físico.

- Ante los precios increíblemente atractivos, desconfiemos, puede tratarse de un error o de un fraude. Ante esto, lo mejor es buscar referencias del vendedor antes de hacer el pago para evitar ser víctima de una estafa.

Los cortes de energía dañan los equipos eléctricos hogareños… y de su empresa

Se acercan las temporadas de altas temperaturas y cortes de energía. Es preciso proteger los costosos equipos electrónicos para evitar que se quemen o dañen.

Predicciones de amenazas para 2016

El informe de McAfee Labs cubre toda la gama de tendencias, a partir de amenazas probables en torno de ransomware, ataques a sistemas de automóviles, a infraestructura y el almacenamiento y venta de datos robados, entre otros temas. Los puntos destacados.

Intel Security dio a conocer su Informe de Predicciones de Amenazas de McAfee Labs, que predice los acontecimientos claves en el escenario de ciberamenazas para 2016 y proporciona información sobre lo que se espera en ese escenario hasta 2020, así como la respuesta probable de la seguridad de TI de la industria.

Según el informe, los ataques contra todo tipo de hardware y firmware continuarán, y el mercado de las herramientas que los hacen posibles se expandirá y crecerá. Las máquinas virtuales serán atacadas con éxito mediante rootkits de firmware de sistema.

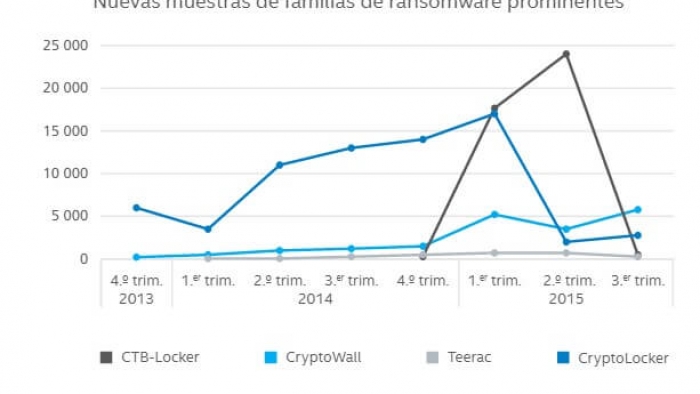

Asimismo, advierte que las redes de anonimato y métodos de pago continuarán alimentando a la importante y rápidamente creciente amenaza de ransomware. “En 2016, un mayor número de ciberdelincuentes inexpertos aprovecharán las ofertas de ransomware como un servicio, que acelerarán aún más el crecimiento del mismo”, asegura.

En lo que respecta a los Wearables, McAfee Labs sostiene que los dispositivos sin protección de seguridad incorporada serán los principales objetivos de los ciberdelincuentes, debido a que recolectan datos muy personales. “Lo más importante, el hecho de que se sincronizan con teléfonos inteligentes crea el potencial para acceso a datos más valiosos”, analiza.

Si bien el estudio predice que las organizaciones continuarán mejorando sus posturas de seguridad, implementando las últimas tecnologías de seguridad, trabajando para contratar a personas con talento y experiencia, creando políticas efectivas y permaneciendo vigilantes, advierte que los atacantes probablemente cambien su enfoque y ataquen cada vez más a las empresas a través de sus empleados, dirigiéndose entre otras cosas, a los relativamente inseguros sistemas del hogar de los empleados para acceder a las redes corporativas.

Por otra parte, los ciberdelincuentes y competidores corporativos cada vez más se dirigirán a los servicios en nube que gestionan una cantidad creciente de información confidencial de negocios.

Los investigadores de seguridad seguirán enfocándose en nuevas formas de explotar hardware de automóviles conectados que carecen de capacidades fundamentales de seguridad. Las áreas de ataque podrían incluir unidades de control de motor (ECU) de sistema de acceso al vehículo, ECUs de dirección y frenado, ECUs de motor y transmisión, ECUs de sistemas avanzados de asistencia al conductor, sistemas de llaves remotas, receptor V2X, Bluetooth, USBs, OBD IIs, ECUs de airbag, aplicaciones de tipo de enlace remoto y acceso al teléfono inteligente del usuario.

El informe explica que el conjunto de información personal robada se está reuniendo en grandes almacenes de datos, haciendo que los registros sean más valiosos para los ciberatacantes. “El próximo año observaremos el desarrollo de un mercado negro aún más robusto para el robo de información personal identificable, así como nombres de usuario y contraseñas”, afirma.

Ataques de integridad

Uno de los más significativos nuevos vectores de ataque será la puesta en riesgo sigilosa y selectiva de la integridad de sistemas y datos. Consisten en apoderarse y modificar transacciones o datos a favor de los cibercriminales, como por ejemplo, el cambio de la configuración de un depósito de nómina directo a la cuenta de cheques de la víctima para que se deposite en una cuenta diferente.

En 2016, McAfee Labs predice que ocurrirá un ataque de integridad en el sector financiero, en el que millones de dólares podrían ser robados por los ciberdelincuentes.

El informe también advierte que el intercambio de inteligencia de amenazas entre las empresas y los proveedores de seguridad crecerá rápidamente y madurará. Se emprenderán medidas legislativas para hacer posible que las compañías y los gobiernos compartan inteligencia de amenazas. El desarrollo de mejores prácticas en esta área se acelerará, surgirán métricas de éxito para cuantificar la mejora de protección, y la cooperación de inteligencia de amenazas entre los proveedores de la industria se ampliará.

Predicciones hasta 2020

De acuerdo con el informe, los atacantes buscarán debilidades en firmware y hardware conforme las aplicaciones y los sistemas operativos se endurezcan contra ataques convencionales.

Además, los atacantes evitarán la detección al dirigirse hacia nuevas superficies de ataque, empleando métodos sofisticados de ataque, y evadiendo activamente la tecnología de seguridad. Los ataques difíciles de detectar incluirán amenazas, infiltraciones cifradas, malware de evasión de seguridad, exploits remotos de shell y protocolos de control remoto, y los antes citados ataques del Sistema Operativo dirigidos a registros maestros de inicialización (MBR), BIOS y firmware.

La reducción de los costos de desarrollo de dispositivos conectados generará una explosión de productos nuevos y, si la historia de nuevos paradigmas de computación nos ha enseñado algo, muchos estarán diseñados con protección de seguridad tardía. “Aunque todavía no ha habido una oleada de ataques contra IoT y wearables, en 2020 podremos observar que las bases instaladas de estos sistemas alcanzarán niveles sustanciales de infiltración suficientes para atraer a los atacantes”, asegura.

Las ciberguerras de estados-naciones seguirán siendo un ecualizador geopolítico, cambiando los balances de poder en muchas relaciones internacionales. McAfee Labs predice que los ciberataques en las áreas de recopilación de inteligencia y manipulación clandestina de mercados en favor de los agresores, serán más eficaces.

“La industria de la seguridad desarrollará herramientas más efectivas para detectar y corregir los ataques sofisticados. Podrían desarrollarse análisis de comportamiento para detectar actividades irregulares de usuarios que podrían indicar cuentas en riesgo. El intercambio de inteligencia de amenazas probablemente proporcione una protección más rápida y mejor de los sistemas. La seguridad integrada en nube puede mejorar la visibilidad y el control. Finalmente, la tecnología de detección y corrección automatizadas promete proteger a las empresas contra los ataques más comunes, liberando al personal de seguridad de TI para que se enfoque en los incidentes de seguridad más críticos”, concluye el informe..

“Para ganar las batallas contra las amenazas futuras, las organizaciones deben ver más, aprender más, detectar y responder más rápidamente, y maximizar todos los recursos técnicos y humanos que estén a su disposición”, dijo Vincent Weafer, vicepresidente de McAfee Labs de Intel Security.

Un fallo en Chrome para Android permite tomar el control de casi cualquier smartphone

Lo peor de este fallo es que aseguran que permite a los atacantes que se aprovechen de él tomar control del terminal infectado de una forma bastante rápida y relativamente sencilla

Malware móvil, cada vez más activo y peligroso

“Ya sea que estemos durmiendo, caminando, trabajando o comprando, mientras utilicemos nuestros dispositivos móviles los cibercriminales nos rastrean, espían, ponen trampas y nos atacan, como podemos ver en los diferentes tipos de malware y ataques”

Guía de privacidad en Facebook

Panda Security ha publicado una interesante guía de privacidad de Facebook que te recomendamos revisar porque repasa la configuración de lista de amigos,