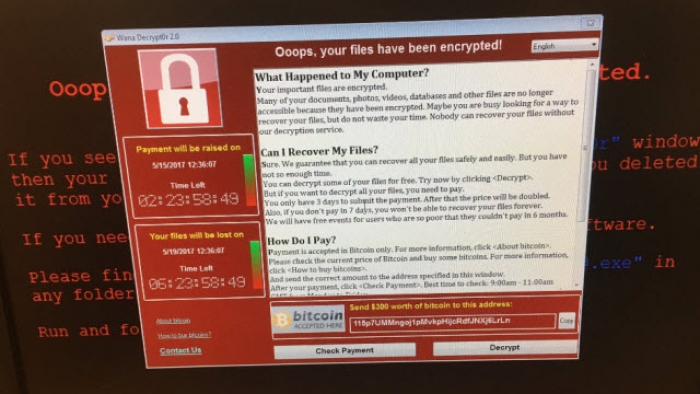

Meltdown y Spectre: vulnerabilidades críticas en CPUsSe han anunciado dos grandes fallos en el diseño físico de los procesadores que permite a un atacante acceder a cierta área protegida donde los sistemas operativos, en sus procesos alojan información sensible, como contraseñas. Afecta a todos los procesadores fabricados a partir de 1995. Por un lado está Meltdown, nombre que le dieron al primer fallo y que sólo afectaría procesadores de marca Intel. En una declaración pública, la compañia dijo que afecta también a procesadores AMD y ARM (móviles). Esta vulnerabilidad ya está siendo parcheada, sólo hay que permitir al servicio técnico forzar las actualizaciones automáticas de windows para mantener la seguridad de la empresa. El otro fallo y más importante, denominado como Spectre, es más crítico ya que aún no hay una contingencia y es tan dificil de parchear porque está dado en el diseño de la arquitectura de los procesadores. Al tratarse de vulnerabilidades a nivel de diseño físico, se ven afectados todos los sistemas operativos que trabajen sobre esas plataformas (Windows, Linux, MacOS, Android, iOS). ¿ Cómo puede ser atacada mi computadora ?Tu pc, tanto de trabajo como personal, puede ser atacada simplemente ingresando a una página web o recibiendo un correo electrónico modificado especialmente para tal fin. ¿ Mi antivirus puede detectar y bloquear el ataque ?Por el momento, no. Hasta que la base de datos de los antivirus no se vaya actualizando con los virus que podrían ejecutar el código malicioso. ¿ Qué puedo hacer mientras para evitar ser atacado ?No ingresar a páginas web que no sean de uso diario para el trabajo y evitar abrir correos de los que no se conocen los remitentes. Directamente BORRALOS SIN ABRIR !

Información para nerdsEstas vulnerabilidades se han catalogado con los siguientes nombres y CVEs:

– Meltdown: CVE-2017-5754

– Spectre: CVE-2017-5753 y CVE-2017-5715 Descripción

Una característica de la arquitectura integrada en las CPUs para mejorar el rendimiento del sistema conocida como Ejecución Especulativa (Speculative Execution) es la raíz del problema, ya que es vulnerable a distintos ataques de tipo canal lateral (side-channel attack). Explotando estos fallos de seguridad descubiertos se podría ejecutar código malicioso de forma no privilegiada y leer zonas de memoria reservada del Kernel del sistema eludiendo el mecanismo de protección KASLR (Kernel Address Space Layout Randomization) implementado en diversos sistemas operativos para colocar partes del núcleo en sitios aleatorios de memoria y así evitar accesos no autorizados. «Explotación de la Ejecución Especulativa vía Javascript» es probablemente una de las frases terroríficas que se ha leído ultimamente, porque implica hacer un Dump de memoria del Kernel desde JAVASCRIPT. Solución o Workaround?– MELTDOWN: varios proveedores han informado de las soluciones que van a tomar al respecto: Windows

Windows ha publicado una actualización de emergencia, en sistemas operativos Windows 10 la actualización se realizará automáticamente. En el caso de las versiones Windows 7 y 8 se deberá acceder al menú de actualizaciones como se indica en este enlace: https://support.microsoft.com/es-es/help/3067639/how-to-get-an-update-through-windows-update

MacOS

Los sistemas operativos MacOS tienen una solución parcial en su última versión (High Sierra 10.13.2). Se espera una actualización adicional en unos días.

Linux

En sistemas Linux ya se ha lanzado el parche correspondiente y está disponible para su descarga: https://github.com/IAIK/KAISER Navegadores

Chrome

La versión 64 de este navegador web estará completamente preparada contra esta vulnerabilidad y se espera la actualización el día 23 de Enero.

Firefox

En el navegador Firefox se han tomado ciertas medidas en su última versión Firefox 57 disponible para su descarga.

Protección extra

Meltdown permite que los ataques se ejecuten a través de un Javascript cargado desde un navegador. Se puede desactivar/bloquear la ejecución de Javascripts manualmente o mediante extensiones tanto en Firefox como en Chrome:

https://addons.mozilla.org/es/firefox/addon/noscript/

https://chrome.google.com/webstore/detail/contentblockhelper/ahnpejopbfnjicblkhclaaefhblgkfpd?hl=es Herramienta de Intel

El equipo de Intel ha publicado una herramienta para detectar si el procesador está afectado por esta serie de vulnerabilidades: https://downloadcenter.intel.com/download/27150 – SPECTRE:

Aún no se conoce ningún tipo de solución ya que se trata de un fallo en el diseño del procesador. La vulnerabilidad es mucho más difícil de corregir pero también de explotar satisfactoriamente. |